docker remote api一鍵TLS加密的實現

最近公司服務器被挖礦瞭,最後原因定位到docker的2375端口。

讓我們來理一下,最開始發現docker中莫名其妙多瞭幾個鏡像和正在運行的容器,而且很吃CPU,且2375端口未設置ip訪問規則,意思就是所有人都可以通過你的2375端口操作你的docekr,且用啟動容器掛載宿主機文件夾,因為docker使用root權限啟動的,所以所有人都可以通過你的2375端口以root用戶控制你的宿主機。

下面講一下我們的應對步驟:

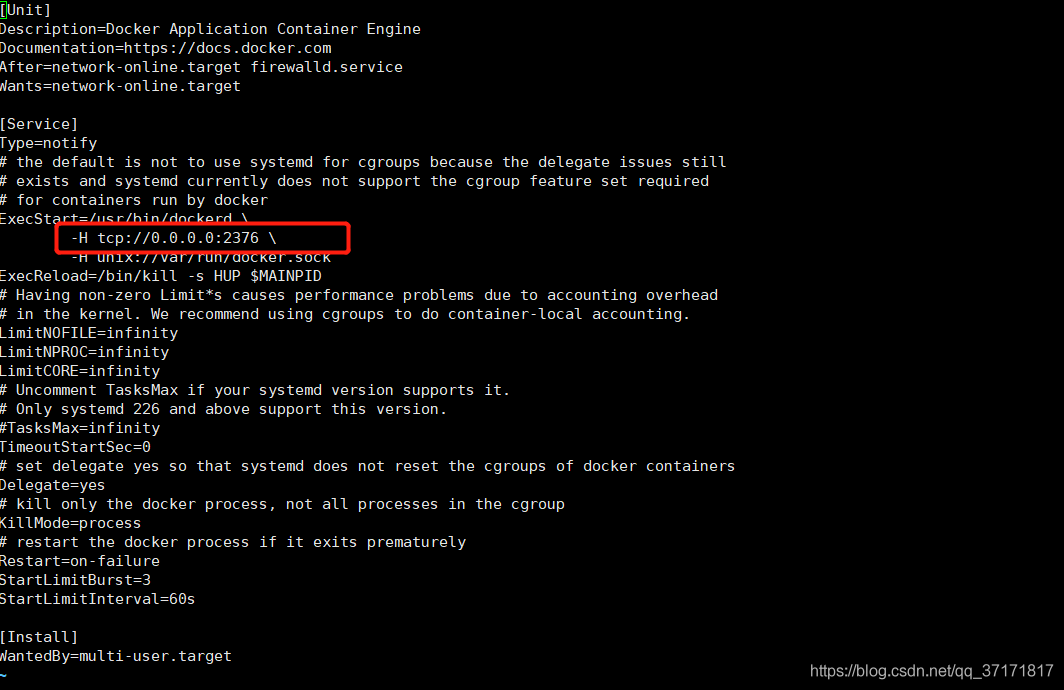

1、修改docker的2375端口為另外的端口,這隻是權宜之計。

$ vi /usr/lib/systemd/system/docker.service

重啟docker:

$ systemctl daemon-reload $ systemctl restart docker

2、給docker進行tls加密

#!/bin/bash

mkdir -p /root/tls/pem

DOMAIN_HOST=`ifconfig eth0 | grep "inet" | awk '{ print $2}' | sed -n '1p;1q'`

#DOMAIN_HOST=`hostname` #選擇域名方案最好

HOST=$DOMAIN_HOST

# 自定義信息

PASSWORD="yourPassword"

COUNTRY=CN

PROVINCE=gd

CITY=gz

ORGANIZATION=dounine

GROUP=dg

NAME=lake

SUBJ="/C=$COUNTRY/ST=$PROVINCE/L=$CITY/O=$ORGANIZATION/OU=$GROUP/CN=$HOST"

# 自定義信息

#============================================================================================

#此形式是自己給自己簽發證書,自己就是CA機構,也可以交給第三方機構去簽發

# 生成根證書RSA私鑰,password作為私鑰密碼(身份證)

openssl genrsa -passout pass:$PASSWORD -aes256 -out /root/tls/pem/ca-key.pem 4096

# 2.用根證書RSA私鑰生成自簽名的根證書(營業執照)

openssl req -new -x509 -days 365 -passin pass:$PASSWORD -key /root/tls/pem/ca-key.pem -sha256 -subj $SUBJ -out /root/tls/pem/ca.pem

#============================================================================================

#給服務器簽發證書

# 1.服務端生成自己的私鑰

openssl genrsa -out /root/tls/pem/server-key.pem 4096

# 2.服務端生成證書(裡面包含公鑰與服務端信息)

openssl req -new -sha256 -key /root/tls/pem/server-key.pem -out /root/tls/pem/server.csr -subj "/CN=$DOMAIN_HOST"

# 3.通過什麼形式與我進行連接,可設置多個IP地扯用逗號分隔

echo subjectAltName=IP:$DOMAIN_HOST,IP:0.0.0.0 > /tmp/extfile.cnf

# 4.權威機構對證書進行進行蓋章生效

openssl x509 -passin pass:$PASSWORD -req -days 365 -sha256 -in /root/tls/pem/server.csr -CA /root/tls/pem/ca.pem -CAkey /root/tls/pem/ca-key.pem -CAcreateserial -out /root/tls/pem/server-cert.pem -extfile /tmp/extfile.cnf

#============================================================================================

#給客戶端簽發證書

openssl genrsa -out /root/tls/pem/client-key.pem 4096

openssl req -subj '/CN=client' -new -key /root/tls/pem/client-key.pem -out /root/tls/pem/client.csr

echo extendedKeyUsage = clientAuth > /tmp/extfile.cnf

openssl x509 -passin pass:$PASSWORD -req -days 365 -sha256 -in /root/tls/pem/client.csr -CA /root/tls/pem/ca.pem -CAkey /root/tls/pem/ca-key.pem -CAcreateserial -out /root/tls/pem/client-cert.pem -extfile /tmp/extfile.cnf

#============================================================================================

# 清理文件

rm -rf /root/tls/pem/ca-key.pem

rm -rf /root/tls/pem/{server,client}.csr

rm -rf /root/tls/pem/ca.srl

# 最終文件

# ca.pem == CA機構證書

# client-cert.pem == 客戶端證書

# client-key.pem == 客戶私鑰

# server-cert.pem == 服務端證書

# server-key.pem == 服務端私鑰

註意:

- 當DOMAIN_HOST設置成域名時,echo subjectAltName=IP:$DOMAIN_HOST,IP:0.0.0.0 > /tmp/extfile.cnf這段代碼的$DOMAIN_HOST應該替換為你的服務器的公網ip

- echo subjectAltName=IP:$DOMAIN_HOST,IP:0.0.0.0 > /tmp/extfile.cnf中的IP:0.0.0.0表示所有ip都可以通過攜帶證書訪問,雖然這裡是設定瞭所有,但是不應該省略顯示的定義自己服務器的公網ip。即為IP:$yourip,IP:0.0.0.0,而不是IP:0.0.0.0

賦予該文件執行權限:

$ chmod +x tls.sh

執行該shell腳本後,會在/root/tls/pem目錄下生成ca.pem、client-cert.pem、client-key.pem 、server-cert.pem、server-key.pem。

然後修改docker配置:

$ vim /usr/lib/systemd/system/docker.service

添加:

--tlsverify \

--tlscacert=/root/tls/pem/ca.pem \

--tlscert=/root/tls/pem/server-cert.pem \

--tlskey=/root/tls/pem/server-key.pem \

重啟docker:

$ systemctl daemon-reload $ systemctl restart docker

現在使用docker remote api進行連接:

無認證:

$ docker -H tcp://192.168.0.150:2376 version

會報錯未認證。

攜帶認證方式:

docker --tlsverify --tlscacert=/root/tls/pem/ca.pem --tlscert=/root/tls/pem/client-cert.pem --tlskey=/root/tls/pem/client-key.pem -H tcp://192.168.0.150:2376 version

到此這篇關於docker remote api一鍵TLS加密的實現的文章就介紹到這瞭,更多相關docker remote api一鍵TLS加密內容請搜索WalkonNet以前的文章或繼續瀏覽下面的相關文章希望大傢以後多多支持WalkonNet!

推薦閱讀:

- Docker開啟安全的TLS遠程連接訪問方式

- Linux環境下生成openssl證書註意細節介紹

- Docker開啟遠程連接並實現安全通信詳解

- 使用Go實現TLS服務器和客戶端的示例

- docker部署code-server的方法