越南遭復雜供應鏈攻擊,若處理不當或致損失數十億美元

WalkonNet 12月30日 消息:一群神秘的黑客通過在越南一個官方的政府軟件數字簽名工具包植入惡意代碼,對越南私營企業和政府機構發起瞭一場復雜的供應鏈攻擊。

知道目前,攻擊的安全威脅在范圍和嚴重性上都有所擴大。如果信息安全處理不當,可能會有損失數百萬甚至數十億美元的風險。

安全公司ESET發現瞭本次攻擊,並在一份名為“Operation SignSight”的報告中詳細描述稱,攻擊的目標是越南政府認證機構(VGCA),即該政府機構發佈可用於電子簽署官方文件的數字證書。

任何想要向越南政府提交文件的越南公民、私人公司甚至其他政府機構都必須使用與VGCA兼容的數字證書在文件上簽名。

VGCA不僅頒發這些數字證書,還提供現成的、用戶友好的“客戶端應用程序”,公民、私營企業和政府工作人員可以在他們的電腦上安裝該程序,並自動完成簽署文件的過程。

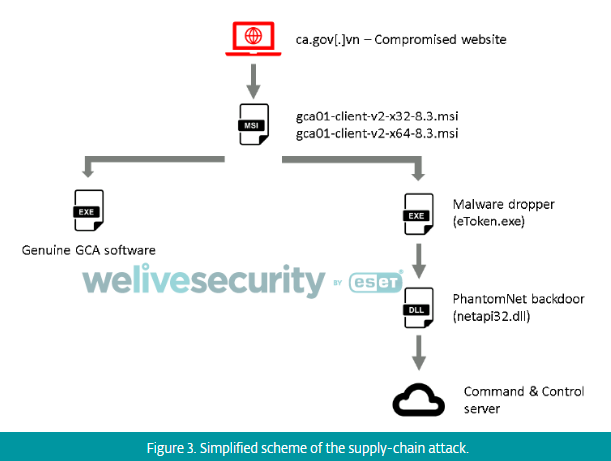

但ESET表示,今年的某個時候,黑客侵入瞭該機構網站ca.gov.vn,並在該網站上提供下載的兩個VGCA客戶端應用程序中插植入瞭惡意軟件。

具體來說,這兩個文件是面向Windows用戶32位(gca01-client-v2-x32-8.3.msi)和64位(gca01-client-v2-x64-8.3.msi)的客戶端應用程序。

據稱,在今年7月23日至8月5日期間,這兩個文件包含瞭一個名為“PhantomNet”的後門木馬,也被稱為Smanager。

研究人員表示,這個惡意軟件並不復雜,但其功能包括檢索代理設置以繞過公司防火墻,以及下載和運行其他(惡意)應用程序的能力。

這傢安全公司認為,在對選定目標進行更復雜的攻擊之前,後門主要用於偵察的目的。

本月早些時候,ESET公司已經通知瞭VGCA這一問題,但VGCA在這之前就已經知道瞭這次襲擊。在ESET發佈報告的當天,VGCA也正式承認存在安全漏洞,並發佈瞭一個教程,指導用戶如何從他們的系統中刪除惡意軟件。

ESET表示,它在菲律賓也發現瞭被PhantomNet後門感染的受害者,但無法說明這些用戶是如何被感染的。

推薦閱讀:

- goland中npm無法使用的問題及解決

- linux配置主機名詳細介紹

- 微軟終止支持Windows 7一年後,仍約有1億人拒絕升級

- Python遠程控制Windows服務器的方法詳解

- C#使用遠程服務調用框架Apache Thrift